I runs a busy website and had an issue with nginx not being able to handle the connection. This is a snippet of the error:…

I was trying to migrate my Peertube instance and getting this error when trying to restore the dump on the new server $ sudo -u…

Recover your MySQL databases with InnoDB corruption which preventing your MySQL server to start.

Tailscale is an awesome system that allows you to communicate with all your added devices seamlessly via WireGuard connection. This opens a lot of possibility…

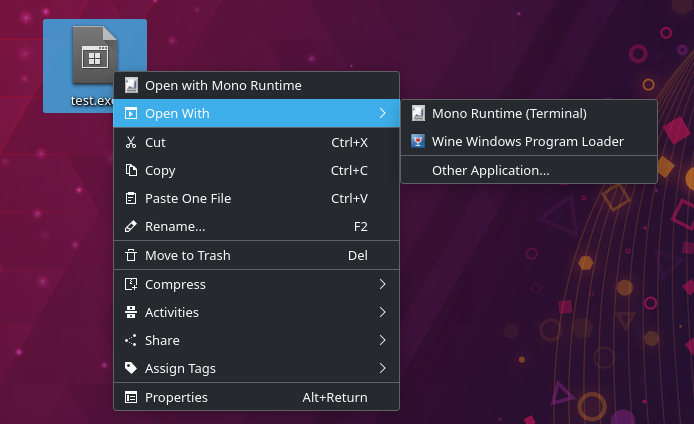

When I was on Ubuntu 20-04, installing Mono would also create a right-click menu where I can run .exe with just mouse clicks. But somehow…

Saya mendapat error ini semasa pemasangan Hugo. Setelah disiasat, masalah ini muncul kerana saya memuat turun versi architecture yang salah. Server saya adalah 64bit tetapi…

Saya ada masalah menjalankan aplikasi Anbox Installer yang dipasang menggunakan snap. Solusinya amat mudah, hanya jalankan command dibawah: $ sudo snap refresh core –beta Rujukan:…

Setelah sekian lama, saya memutuskan untuk upgrade rtorrent saya kerana versi sebelumnya mempunyai bug. Proses pemasangannya cukup mudah tetapi saya menghadapi satu masalah yang mana…

XMR-Stak adalah miner untuk pool Stratum. Saya menggunakan program ini untuk mine Monero. Saya menaip panduan ini berdasarkan penggunaan saya di Ubuntu 16.04, tetapi mungkin…

Ralat ini muncul ketika saya cuba menaik-taraf kernel. Saya tidak membuat penyelidikan yang lebih mendalam untuk mengetahui fungsi fail-fail ini, tetapi cara membetulkannya amatlah mudah.…